La semaine dernière, une société de sécurité jusqu’alors inconnue, CTS Labs, a publié des allégations autour de 13 failles de sécurité critiques qui concerneraient les processeurs Ryzen d’AMD mais aussi certains chipsets. De nombreux médias se sont emparés de cette information malgré un processus de divulgation relativement inhabituel, d’où notre réserve sur le sujet. Il y a de bonnes raisons de penser que toute l’affaire a été orchestrée par une entreprise dans le cadre d’une vente à découvert d’actions AMD. Le fabricant a répondu aux premières constatations de CTS Lab via son blog communautaire.

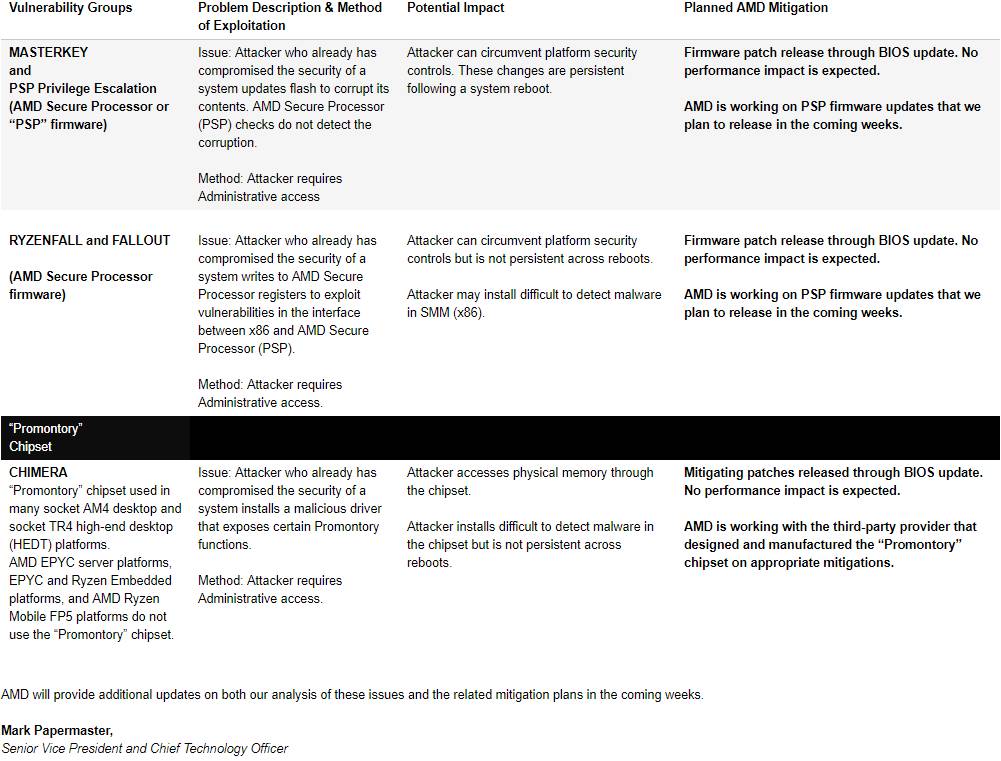

Il faut savoir d’abord que les 13 défauts identifiés par CTS Labs nécessitent tous un accès administrateur au système. Cela ne remet pas en cause le problème de sécurité, mais si vous avez un accès administrateur à un système, vous pouvez le compromettre en utilisant un nombre important d’attaques. Dans son communiqué AMD décompose les vulnérabilités en trois familles et fournit un calendrier sur le déploiement de correctifs.

D’après AMD, les solutions pour les trois vulnérabilités devraient arriver en quelques semaines. Pendant ce temps, CTS Labs déclare à nos confrères d’Anandtech dans une interview :

J’estime qu’il faudra de nombreux mois avant que AMD soit en mesure de réparer ces failles. Si nous leur avions dit, vous avez 30 jours / 90 jours avant publication pour le faire, je ne pense pas que cela aurait changé quelque chose.

Il ne s’agit pas ici d’ouvrir un débat sur la façon dont les divulgations de sécurité devraient être traitées ou même de savoir combien de temps devrait être laissé au fabricant pour résoudre ses problèmes. Dans ce cas, on sait que CTS Labs a averti le fabricant seulement un jour avant la divulgation. Pour l’occasion CTS-Labs a embauché une firme de relations publiques pour gérer son site Web, AMDFlaws.com et on constate assez rapidement des éléments de langage très alarmistes :

Le blog TrailofBits, qui a effectué une analyse et une vérification indépendante des failles localisées par CTS, écrit :

Pour la plupart des utilisateurs, il n’y a pas de risque immédiat d’exploitation de ces vulnérabilités. Même si tous les détails ont été publiés, les pirates auraient besoin d’investir des efforts de développement importants pour construire des outils d’attaque qui utilisent ces vulnérabilités. Ce niveau est actuellement hors de portée de la plupart des attaquants… […]

Ces vulnérabilités ne devraient surprendre aucun chercheur en sécurité. Des failles similaires ont été trouvées dans d’autres systèmes embarqués qui ont tenté d’implémenter des fonctions de sécurité. C’est le résultat de failles de programmation simples, de limites de sécurité peu claires et de tests de sécurité insuffisants.

Les failles sont bien réelles, nécessitent des mises à jour, et doivent être traitées, mais elles ne représentent clairement pas une grande menace. Elles ne représentent certainement pas l’apocalypse qui met fin à AMD que Viceroy Research, le présumé complice de CTS Labs évoque sur son site.

Avec le recul il semble bien que CTS Labs tente clairement d’instrumentaliser ces failles pour nuire à l’image d’AMD. L’objectif final étant sans doute de gagner de l’argent pour des investisseurs sans scrupules. Cet épisode permet de comprendre pourquoi la divulgation de failles de sécurité doit être manipulée avec soin. Mais rien de tout cela ne change le fait que ces problèmes de sécurité n’auraient pas dû exister en premier lieu.